Havia um backdoor para infectar todos eles, mas um gênio salvou a Web

Veja como a expertise de um desenvolvedor, e um pouco... de providência, impediram a sabotagem do Linux e de toda a Internet

“Mas todos eles foram enganados” diz a voz de Galadriel num dos pontos mais felizes da adaptação cinematográfica de “Senhor dos Anéis" di J. R. R. Tolkien. O professor e escritor provavelmente nunca teria imaginado essa possível leitura de sua obra – detestava cordialmente as alegorias usadas de forma didática – mas, como sempre, os valores e princípios das boas histórias podem ser “aplicados” ao todo da realidade , por mais complexo e inesperado que seja.

“Ninguém espera a Inquisição Espanhola” lê outra citação famosa, desta vez dei "Monty Python", e parece que até agora ninguém acreditava que a verdadeira força do código aberto pudesse ser usada maliciosamente contra o próprio código aberto.

Mas as primeiras coisas primeiro.

A segurança da IA? A declaração de Bletchley Park é crucial

SwissGPT: a IA suíça que revoluciona a segurança corporativa

Suíça e EUA alinhados em segurança cibernética e tecnologia digital

A importância do Linux e do código aberto

Linux é um sistema operacional aberto. O sistema operacional é o software básico de qualquer máquina digital, aquele que liga junto com a máquina e permite carregar e gerenciar outros programas e seus dados. Em 1991 Linus Torvalds, Estudante finlandês de ciência da computação da Universidade de Helsinque, propôs o kernel – o núcleo, o “motor” – de um novo sistema operacional livre, gratuito e aberto, ou seja, onde qualquer pessoa pudesse ver e modificar o código-fonte. Este sistema se chamará Linux e atualmente é o mais difundido do mundo nos setores básicos da Internet, mas não só, como nos conta Co-piloto di Bing:

“Linux, o sistema operacional de código aberto, é extremamente popular globalmente, especialmente nos servidores que alimentam a Internet. Vejamos alguns pontos-chave:

- Servidor Web e Hospedagem: O máximo de servidor web que hospedam sites, aplicativos e serviços on-line usam Linux como um sistema operacional. Isso inclui servidores Apache, Nginx e outros.

- Cloud Computing: Grandes provedores de nuvem, como Amazon Web Services (AWS), Google Cloud Platform (GCP) e e Microsoft Azure eles oferecem instâncias baseadas em servidor Linux. Eles formam a base para muitos aplicativos em nuvem.

- Supercomputadores e Computação Científica: Linux é a escolha predominante para i supercomputador e computação científica de alto desempenho. Por exemplo, o Top500 das máquinas mais poderosas do mundo é dominada por sistemas Linux.

- Dispositivos incorporados e IoT: Linux É usado em uma ampla variedade de dispositivos embarcados, como roteadores, câmeras de vigilância, decodificadores e dispositivos Internet of Things (IoT).

- Android: Android, o sistema operacional móvel mais popular do mundo, é baseado em Linux. Isto significa que bilhões de smartphones e tablets usam alguma variante de Linux.

- Desktops e notebooks: Embora Windows e MacOS são mais comuns em computadores desktop e laptop, Linux tem uma presença significativa neste setor. Distribuições como Ubuntu, Fedora e Debian são populares entre usuários de desktop.”

Em suma, o Linux é omnipresente e desempenha um papel crítico na infra-estrutura tecnológica global.

Portanto, a natureza livre do sistema operacional certamente teve um grande impacto na sua difusão, mas também na sua própria transparência: permite que qualquer pessoa com um mínimo de habilidades de programação adapte todos os aspectos do sistema às suas necessidades. Daí a sua difusão nos sistemas mais sensíveis do mundo, incluindo os sistemas de gestão bancária.

TEK é o novo distrito de inovação digital em Bolonha

Todas as razões para a crescente influência da IA na arte digital

Um roteiro para promover o Liechtenstein como um centro digital

A segurança de um sistema operacional livre

A proteção de um sistema aberto é confiada à sua ampla difusão e à atividade contínua de controle de suas comunidades de desenvolvedores.

Precisamente o facto de não ser um sistema centralizado e secreto em muitos aspectos, como o Windows ou o Mac OS, cria uma garantia de segurança: se alguém tenta inserir código malicioso, para sabotar o sistema, outra pessoa rapidamente percebe e reporta o problema a todos.

Mas então como foi possível que alguém tenha concebido um plano de sabotagem que se desenvolveu gradualmente ao longo de três anos e quase conseguiu colocá-lo em prática? Como alguém poderia pensar que poderia, outra pequena citação de Hollywood, “hackear o planeta”?

26 bilhões de documentos roubados escondidos em um local virtual

Um webinar gratuito para explorar a segurança cibernética em profundidade

Assim, nos “Dias Digitais Suíços” o futuro (re)torna-se o presente

Livrarias independentes e o início da história

Em primeiro lugar, a tentativa de sabotagem não ocorreu ao nível do kernel principal, mas de um dos seus "utilitários" externos.

ZX é um sistema de compactação e descompactação de arquivos gerenciado há muitos anos por uma comunidade especializada. Em 2021 um novo utilizador apresenta-se, como acontece frequentemente nestas comunidades, com um codinome Jia Tan. Ele se apresenta como muitos outros, afirmando ser um desenvolvedor com algum tempo livre e que quer dedicar parte dele ao desenvolvimento do ZX.

Inicialmente relata pequenas correções, possíveis melhorias, enfim tem excelente comportamento e contribui para o desenvolvimento da biblioteca. Aos poucos ele se torna cada vez mais assíduo, propondo mudanças mais importantes – mas sempre legítimas.

Agora, essas comunidades de desenvolvedores são compostas em grande parte por voluntários. Pessoas que se dedicam a melhorar o mundo através da criação e desenvolvimento de software livre: idealistas, enfim, que se afastam da família e talvez do trabalho para se dedicarem a tais atividades.

Acontece, portanto, que de vez em quando são “chamados à ordem”, ou que têm períodos de trabalho mais intenso pelos quais não conseguem acompanhar os projectos “abertos” com a regularidade habitual. Isto aconteceu com o líder original da comunidade de desenvolvimento ZX, que teve que reduzir suas intervenções por um tempo.

O que é spear phishing e por que é tão assustador?

Inteligência Artificial e a crise climática: oportunidade ou ameaça?

Diálogos sobre inovação: Andreas Voigt e Diego De Maio

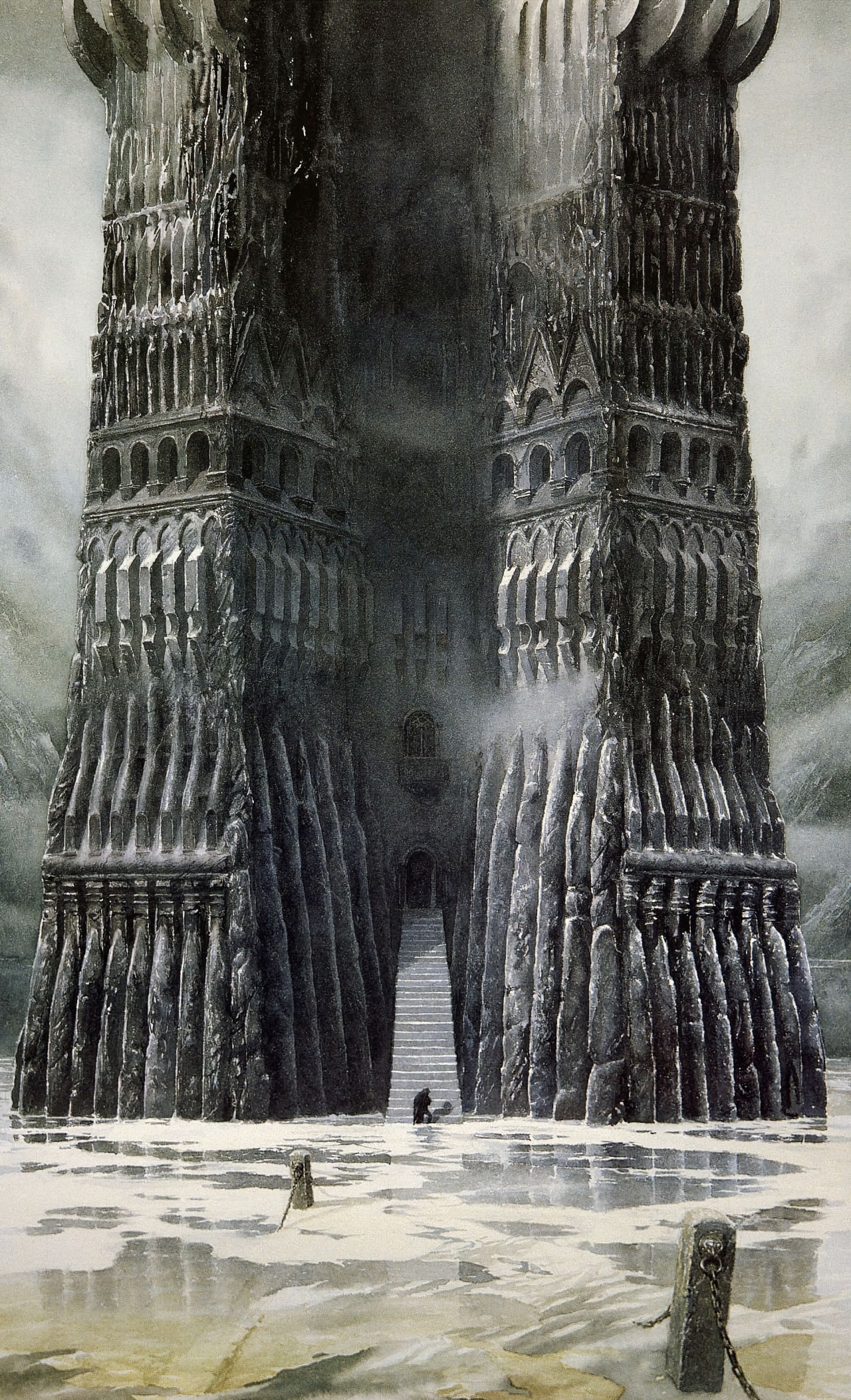

A engenharia social de Sauron nos livros de Tolkien

Voltemos à Terra Média por um momento. Sauron, o Lorde das Trevas, naquela época tinha uma aparência agradável e declarou seu arrependimento pelos erros do passado, cometidos como servo de Morgoth. Na verdade, ele estava disposto a colaborar e, para provar isso, ensinou aos elfos de Eregion a arte de construir anéis de poder – note que Tolkien é um escritor que frequentemente usa o termo “arte” em vez de “magia”.

Nesse ínterim, porém, secretamente de todos, ele forjou um único anel... você conhece o resto da história, ou deveria pegar o livro.

Sauron portanto, utiliza o que hoje é chamado de “engenharia social”, muitas vezes na base de golpes dentro e fora da Internet. Primeiro, a confiança da vítima é conquistada e, em seguida, essa confiança é aproveitada.

E foi exatamente isso que aconteceu com a comunidade ZX: em determinado momento surgiram inúmeros novos participantes - sempre anônimos - na comunidade e começaram a alimentar a polêmica em relação ao antigo administrador, pressionando os demais a elevarem o tom das críticas até que ele, já sob pressão, ele não decidiu se afastar e “entregar as chaves” a Jia Tan.

Um circo de inovação para representar o futuro da economia

Economia circular e carros elétricos: o futuro está muito mais próximo

Philip Morris Itália e a economia circular dos dispositivos IQOS e Lil

As chaves de Orthanc e um código oculto

Outras chaves já haviam sido dadas, novamente na Terra-média, àquele que inicialmente parecia estar a serviço do bem, mas que depois o traiu: Saruman, o branco, líder dos Istari, enviado ao mundo para combater o mal, ele se deixa enredar pelo poder e se torna um acólito da Torre Negra (daí o título "As Duas Torres" do segundo livro do Senhor dos Anéis).

Da mesma forma, em nossa realidade primária, quando Jia Tan se torna o administrador, ele começa a inserir código malicioso, criando um backdoor, uma “porta dos fundos” pela qual o sistema operacional Linux pode penetrar e tomar posse total da máquina na qual está hospedado.

Ele faz isso de forma inteligente, o código fica bem escondido e difícil de ser rastreado mesmo por quem conhece o software de dentro para fora. Após um trabalho paciente, ele conseguiu lançar as bases para futuros ataques e atos de espionagem potencialmente nunca vistos antes a nível global.

Ele explorou a verdadeira “força” do código aberto, a comunidade de desenvolvedores, enganando-os sobre suas verdadeiras intenções e forçando-os a renunciar ao antigo administrador, provavelmente usando mais perfis falsos, talvez de seus cúmplices ou criados por ele mesmo, talvez com bots controlados por geradores. inteligência artificial. Questionando, segundo muitos, os próprios princípios da segurança de código aberto.

Um escritório para infraestrutura sustentável em países em desenvolvimento

29,2 mil milhões de francos para educação, investigação e inovação

Inteligência Artificial também para o desenvolvimento de novos medicamentos

O fogo da Montanha da Perdição e um destino selado

O Monte da Perdição, também chamado de Orodruin, é o vulcão onde Sauron forjou o Um Anel, e também é o único a desenvolver o calor capaz de destruí-lo.

Da mesma forma, foi o calor que expôs a conspiração de Jja Tan. Um desenvolvedor da Microsoft, Andrés Freund, ele estava tentando entender as causas de um problema de desempenho em um sistema Debian Linux onde a CPU (Unidade Central de Processamento, o processador lógico central) estava 100% ocupada sem motivo aparente, esquentando excessivamente e tirando capacidade computacional de todo o resto; além disso, ele encontrou problemas para gerenciar a memória.

Após análise cuidadosa, ele identificou a causa na atualização da biblioteca ZX e relatou o problema à comunidade. Jja “língua de minhoca” bronzeado ele desapareceu e o antigo administrador retomou sua função, pouco antes de a nova versão ser lançada mundialmente.

Todos os especialistas do setor dizem que a habilidade e habilidade de Andres Freund, mas também um pouco de sorte, frustraram o que poderia ter se tornado o maior ataque de hackers da história do nosso planeta. As intenções precisas do grupo por detrás do complô não são conhecidas - deve necessariamente ser um grupo, provavelmente financiado por um Estado, para realizar um planeamento deste nível - mas há um acordo unânime sobre a gravidade do risco envolvido.

Assim como Bilbo Bolseiro estava de alguma forma “destinado” a encontrar o Anel, Tolkien pensaria que o desenvolvedor e committer do PostgreSQL na Microsoft estava “destinado” a perceber que algo estava errado com a nova versão do ZX.

Na Suíça, os Politécnicos Federais para uma IA transparente e confiável

Testes na Suíça para uma locomotiva acionada remotamente

Gamificação: o que é e como fortalece a relação usuário-empresa

Do perigo escapado às dúvidas sobre o futuro

Como já foi escrito, alguns comentaristas afirmaram como este episódio colocou em crise o sistema Open Source, até agora considerado menos atacável do que as tradicionais software houses graças às suas comunidades, demonstrando que até as próprias comunidades podem ser enganadas por pessoas ou bem motivadas e organizadas. grupos.

Outros, porém, apontaram que mais uma vez foi o espírito de colaboração, quase de sacrifício presente no mundo do "código aberto" - o mesmo espírito que anima a Irmandade do Anel - que permitiu que tudo fosse descoberto antes de ser descoberto. tarde demais .

Algo certamente mudou: as paredes do Abismo de Helm, até então inexpugnáveis, foram violados.

E talvez já pudesse ter acontecido, em outras partes do Linux, sem que ninguém tivesse percebido. Será necessário repensar os sistemas de controlo, talvez utilizando múltiplos grupos em paralelo, como em experiências científicas, talvez com a ajuda da IA.

Uma coisa é certa: uma nova era de segurança cibernética começou em abril de 2024.

O Brasil também é agora um estado membro associado do CERN

Um 2024 marcado por setenta anos de CERN e inovação

Science Gateway no CERN: uma jornada imersiva na ciência

Você também pode estar interessado em:

No Alto Adige hoje o EDIH NOI é o novo ponto de referência para IA

Em Bolzano, 4,6 milhões de euros do fundo PNRR serão atribuídos a serviços a empresas locais na digitalização da inteligência…

pela Redação Innovando.NewsEquipe editorial de Innovando.News

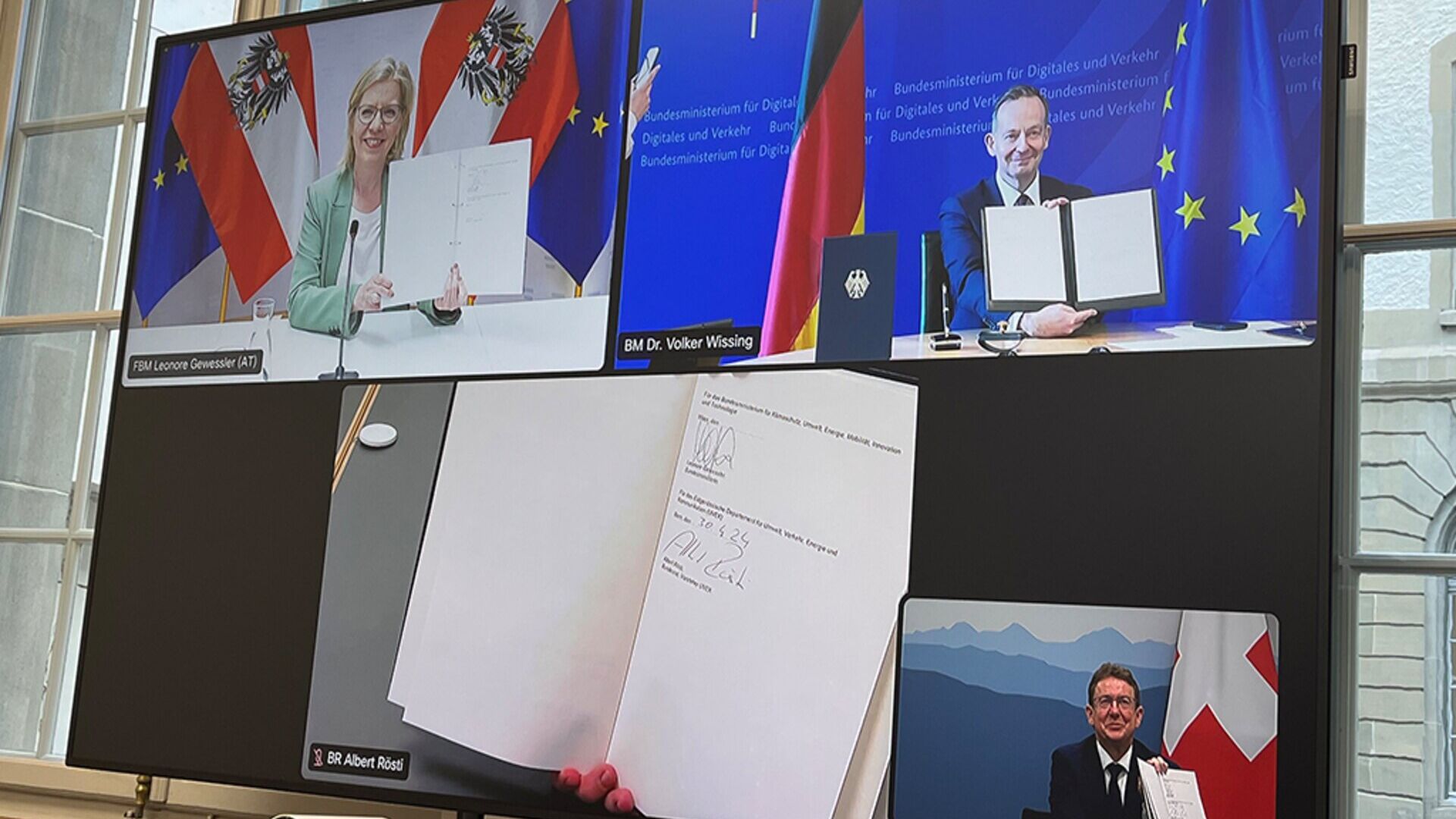

Áustria, Alemanha e Suíça por ferrovias de carga “mais inovadoras”

Ministros da DACH Leonore Gewessler, Volker Wissing e Albert Rösti: a introdução do emparelhamento automático digital é um elemento chave

pela Redação Innovando.NewsEquipe editorial de Innovando.News

Persuasão ou manipulação? Gênese e impacto histórico das relações públicas

É assim que as Relações Públicas, desde o diálogo sofístico da Grécia antiga até à atual era digital, continuam a oferecer inovação contínua

Jovens e criptomoedas: como saber mais sobre Bitcoin…

Apresentar às crianças as moedas digitais e o Blockchain pode ser um empreendimento emocionante, dada a sua afinidade com a tecnologia e a inovação